Prevención de fraudes: abordaje holístico & integrado

Durante los últimos años de la era de economía digital, que, dada la dinámica de las transformaciones, parecen décadas, he trabajado en colaboración con numerosos clientes Latino Americanos en los ecosistemas de servicios financieros y plataformas de pago . . .

SEGURIDAD CIUDADANA

Este artículo fue publicado por José C. Nordmann el 17/01/2023 en LinkedIn

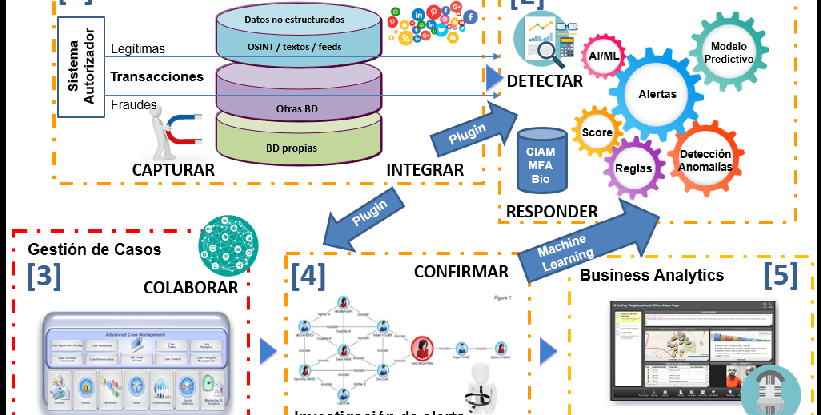

Modelo de Referencia DIF™

Durante los últimos años de la era de economía digital, que, dada la dinámica de las transformaciones, parecen décadas, he trabajado en colaboración con numerosos clientes Latino Americanos en los ecosistemas de servicios financieros y plataformas de pago, cooperando con sus jornadas digitales y ayudándolos a anticipar y adaptar la transformación radical de sus procesos, productos y canales de distribución en un contexto irreversible de Open Banking y empoderamiento de clientes cada vez más demandantes y volátiles.

Trabajando para reconocidas compañías de consultoría tales como Quanam, AIMART y Epsilon Risk, tuve el honor de ser el autor y el Arquitecto Jefe de equipos interdisciplinarios responsables por la definición, estructuración e integración de sucesivas arquitecturas que condujeron a la actual versión del Modelo de Referencia para Detección e Investigación de Fraudes (DIF™), que describiré brevemente en este artículo.

Cinco bloques de funcionalidades

El Modelo DIF™ define cinco conjuntos de funcionalidades llamados bloques, numerados de 1 a 5 e integrados entre sí. Nótese que el modelo es "agnóstico" a marcas y herramientas, limitándose a definir las funcionalidades esenciales de cada paso en los procesos de detección de fraudes, respuesta, investigación y confirmación, que deben ser contempladas obligatoriamente por parte de los componentes específicos que cada cliente decida usar en su implementación personalizada.

Cada bloque de funcionalidades se numera en forma ascendente de 1 a 5 y cuenta con uno o dos verbos descriptivo(s) del(los) aspecto(s) más representativo(s) de sus funcionalidades:

1. Bloque 1: CAPTURAR e INTEGRAR datos.

2. Bloque 2: DETECTAR fraudes y RESPONDER en los casos más claros.

3. Bloque 3: COLABORAR en analizar e investigar.

4. Bloque 4: INVESTIGAR y CONFIRMAR la existencia o no de fraudes.

5. Bloque 5: REPORTAR actividades antifraudes.

El Modelo de Referencia DIF™ es un modelo conceptual cuyo concepto de diseño esencial es que los componentes internos de cada bloque que sean relevantes, y los cinco bloques propiamente dichos, se integren entre sí automática y eficientemente a través de interfaces y/o plugins nativos o customizados, u otros mecanismos que permitan garantizar el uso fluido y eficiente de la implementación.

Bloque 1 - Datos

Este bloque define las funcionalidades para capturar, procesar e integrar datos transaccionales y maestros, estructurados y no estructurados. Cada cliente tiene sus particularidades sobre fuentes de datos, planes de enriquecimiento progresivo e integración, pero los siguientes componentes y sus respectivas funcionalidades deberían ser consideradas siempre:

Sistema Autorizador: Generalmente el Banking Core, que envía al Modelo DIF™ las transacciones recibidas de los clientes finales a través de diferentes canales digitales. Los datos recibidos incluirán naturalmente una combinación de transacciones legítimas de clientes auténticos y tentativas de fraudes generadas por estafadores, y corresponderá a las funcionalidades integradas del Modelo DIF™ identificar cada caso.

Bases de datos propias: conteniendo los datos estructurados de la institución financiera, tales como datos maestros de clientes, productos (saldos), empleados y redes comerciales y ATM´s, entre otros. Las funcionalidades requeridas por el Modelo DIF™ para este tipo de componente se refieren fundamentalmente a asegurar la calidad e integridad de sus propios datos maestros, mediante servicios tales como QDM (Quality Data Management), MDM (Master Data Management) y Data Cleansing.

Bases de datos de terceros: en general, bases de datos estructurados (empleos, impuestos, historia de crédito), listas blancas y negras, listas de PEP (Personas Políticamente Expuestas), listas de reputación de dispositivos o direcciones IP y otros disponibles en el mercado. El Modelo DIF™ requiere que estos tipos de componentes y aquellos del tipo anterior se integren automáticamente con los procesos de detección (bloque 2) y de investigación (bloque 4).

Fuentes abiertas: en general, datos no estructurados de variadas fuentes, tales como documentos de texto (Word, PDF), feeds de sitios web, datos de redes sociales, e inclusive datos de la Deep & Dark Web. En este caso, el Modelo DIF™ requiere que se cumplan funcionalidades automáticas de captura de datos, pero que también se identifiquen entidades en dichos datos, y que se integren automáticamente (mediante plugins) con las herramientas de investigación (y en algunos casos también con las herramientas de detección) dichas entidades con sus atributos y relaciones, para transformarse en "ítems accionables" directamente por parte de otras funcionalidades (investigación y/o detección), caracterizando lo que se conoce como OSINT (Open Source Intelligence).

Bloque 2 - Alertas

Este bloque define las funcionalidades de prevención y detección de tentativas de fraudes, y, eventualmente, en casos claros, de acuerdo con la parametrización definida por cada cliente, de la respuesta automática (con o sin una "investigación profunda" subsecuente).

Para ello, el Modelo DIF™ adopta una visión que considera que, en un universo con proliferación de vectores de fraudes, con productos y canales digitales cada vez más confortables para los consumidores y al mismo tiempo más vulnerables a ataques, y con estafadores y defraudadores altamente calificados en el uso de las tecnologías de la información, generalmente no es conveniente construir defensas y barreras antifraudes basadas en una única solución. La recomendación consiste en construir una arquitectura o plataforma capaz de integrar colaborativamente diferentes tipos de motores de prevención, detección y respuesta a tentativas de fraudes, siendo requerido analizar y considerar la eventual necesidad de incorporar alguno(s) de los siguientes tipos.

CIAM – Customer Identity & Access Management: en general, esta es la primera barrera prevista para prevenir robos de identidad y substitución de clientes legítimos, usando diferentes tecnologías que van desde la autenticación biométrica, MFA – Multi Factor Authentication e inclusive funcionalidades de ingeniería comportamental, tales como el perfilado de entidades, también usado con mayor profundidad más adelante en la calificación de transacciones financieras (scoring).

Motores de detección de variados tipos: tales como inteligencia artificial con aprendizaje automático (AI / ML por su acrónimo en inglés), capaces de detectar nuevos tipos de fraudes y de generar automática y transparentemente (concepto de "caja blanca") reglas y modelos antifraude; herramientas de modelaje y análisis predictivo; modelos de detección de anomalías (“puntos fuera de la curva” o “moscas blancas”); reglas de negocio definidas por analistas de la institución financiera.

La recomendación del Modelo DIF™ consiste en analizar las particularidades de cada institución financiera, considerando sus ambientes, productos, canales, clientes y recursos para identificar la combinación mejor adecuada de motores de detección y respuesta a incluir en el bloque 2 de su plataforma personalizada. En todo caso, además de definir las funcionalidades mínimas que deben garantizarse, debería considerarse la obligatoriedad de que los motores seleccionados actúen colaborativamente, convergiendo hacia un único motor de decisión (que producirá recomendaciones al Sistema Autorizador) y que estén integrados automáticamente entre sí, mediante un estándar "de facto” ampliamente aceptado como PMML – Predictive Model Markup Language.

La mayoría de los motores de detección actúan generando una calificación de riesgo de la transacción financiera analizada (scoring), y dependiendo de la severidad de dicho score, los parámetros producidos por los analistas, además de comunicar el score al Sistema Autorizador con su recomendación de procesar o declinar el procesamiento, podrán disparar una respuesta adicional, tal como la creación de un caso para análisis e investigación, si, por ejemplo, se verifica que parece haber una nueva modalidad de fraude que podría requerir mayor investigación.

Bloque 3 – Workflow

En este bloque, el Modelo DIF™ define las funcionalidades de colaboración requeridas para permitir la efectiva participación de varios actores (supervisores, analistas e investigadores) en la generación y el análisis de casos de investigación profunda.

El Modelo DIF™ recomienda la implementación de un workflow especializado en gestión de casos de análisis e investigación, que permita a participantes sucesivos autorizados por el supervisor responsable del caso, efectuar actividades de análisis, registrar comentarios, incorporar documentos de todo tipo y adoptar decisiones sobre los siguientes pasos del caso.

Los requerimientos para los componentes de este bloque incluyen la disponibilidad de colas de casos a ser creadas y mantenidas por supervisores, así como también de capacidades simples y ágiles de clasificación, reporte y visualización de casos de investigación profunda.

Bloque 4 – Investigación

Las funcionalidades de este bloque se activarán generalmente cuando, usando el workflow del bloque previo, un analista determine que de hecho es necesario conducir una investigación más profunda del caso por parte de un investigador, a quien se redireccionará dicho caso.

Las funcionalidades de investigación profunda requeridas por el Modelo DIFTM deben permitir el análisis gráfico de vínculos de las entidades relevantes del caso de investigación, complementado por acceso a entidades relacionadas potenciales que residan en cualquier componente del bloque 2, que, como ya mencionamos, deberían estar integrados automáticamente y disponibles dentro de la herramienta de análisis gráfico de vínculos como “ítems accionables”, conteniendo todos sus atributos y relaciones con otras entidades.

Cada implementación tiene sus requerimientos particulares, pero en general, es necesario que las funcionalidades de investigación permitan el análisis visual de relaciones, análisis cronológico (visualizar eventos en la línea de tiempo), georreferenciación, análisis de actividades, análisis de redes sociales, y OSINT; uso de filtros e histogramas, visualización de rutas de relacionamiento (incluso si son indirectas) entre entidades dentro de mallas complejas con una interfaz intuitiva en un ambiente amigable para usuarios sin conocimientos avanzados de tecnología.

Bloque 5 – Reportes

Las funcionalidades de este bloque pueden obtenerse en general con cualquier herramienta de Business Analytics, aprovechando las ventajas de sus capacidades de riqueza en formateo de contenidos para producir reportes analíticos gráficos tales como mapas de calor, orientados tanto para los niveles operacionales de la institución como para su gerencia y alta gerencia.

Conclusiones

Epsilon Risk provee servicios end-to-end de diseño, implementación y sustentación de versiones personalizadas de su Modelo de Referencia de Detección e Investigación de Fraudes (Modelo DIF™), de acuerdo con los requerimientos, capacidades y planes evolutivos únicos de cada cliente.

Para ello ofrecemos servicios de relevamiento, análisis y diseño de la arquitectura personalizada que se recomienda en cada caso, generalmente considerando proyectos de incorporación de funcionalidades y herramientas en forma gradual y progresiva, al ritmo y de acuerdo con las necesidades y posibilidades de cada organización.

Estos servicios de consultoría organizacional y de procesos pueden complementarse con servicios para la efectiva implementación de los componentes resultantes del diseño, así como también con servicios de soporte, cubriendo el ciclo de vida completo de la Arquitectura a construir.

José C. Nordmann

SME en Fraudes Digitales en tiempo real

Miembro del Consejo Mundial para un Planeta más Seguro

Miembro de ACFE (Association of Certified Fraud Examiners)